SuSe ha publicado una actualización de kernel que corrige múltiples

vulnerabilidades que se describen a continuación.

* Denegación de servicio remota causada por un problema en el manejo de

túneles modo SIT en Ipv6.

* Un atacante remoto podría causar una denegación de servicio en la pila

IPSec/IPv6 por medo de paquetes ESP especialmente manipulados.

* Desbordamiento de búfer en CIFS que podría permitir a un atacante

remoto provocar una denegación de servicio o ejecutar código arbitrario.

* Un atacante local podría perpetrar una ataque de denegación de

servicio en plataformas x86_64 causando que el equipo dejase de

responder.

* Se ha solventado una vulnerabilidad de denegación de servicio en DCCP.

* La comprobación de permisos en sys_utimensat no se realizaba de forma

correcta, lo que podría provocar que un atacante local pudiera cambiar

la hora de ciertos archivos para los que no tendría permiso.

* Se ha solventado un problema de fuga de información durante el volcado

de core de los procesos root.

* Desbordamiento de enteros en la función hrtimer_forward (hrtimer.c) en

el kernel de Linux corriendo en sistemas de 64 bits que podría permitir

a un usuario local causar una denegación de servicio.

* Se ha solventado un problema de ordenación en SMP en la función

fcntl_setlk que podría permitir a un atacante local ejecutar código

arbitrario.

* Condición de carrera en dnotify que podría permitir a un atacante

local causar una denegación de servicio.

* Un fallo en ptrace que podría permitir que un atacante local hiciera

que sus propios procesos no respondieran por tiempo indefinido.

Se recomienda actualizar a través de las herramientas automáticas YoU

(Yast Online Update).

fuente:hispasec

domingo, 22 de junio de 2008

Actualización del kernel para múltiples productos SuSE Linux

Publicado por elmao8810 en 11:16 0 comentarios

Vulnerabilidad Apache

Hay una vulnerabilidad detectada recientemente en el servidor web más popular.

Todas las versiones del servidor web Apache se ven afectadas por una vulnerabilidad en las funciones encargadas de procesar las peticiones erróneas codificadas de forma troceada. Se trata de una vulnerabilidad explotable de forma remota.

Las versiones de Apache hasta la 1.3.24 (incluida) y hasta la 2.0.36 (incluida) tienen un problema en las funciones que procesan las peticiones erróneas recibidas que estén codificadas de forma troceada ("chunked encoding").

Cuando un atacante remoto envíe una serie de peticiones codificadas de una forma especial, la vulnerabilidad puede provocar la finalización del proceso hijo que está procesando la petición. Por tanto el atacante puede provocar una condición de denegación de servicio.

Adicionalmente, en las versiones 1.x de Apache, además, se produce un desbordamiento de memoria intermedia. En las plataformas Unix de 32-bit, este desbordamiento originará una violación de segmentación y el proceso finalizará. En las plataformas de 64-bit, en cambio, este desbordamiento puede llegar a ser controlado por el atacante para forzar la ejecución de código. Por lo que se refiere a la plataforma Windows, ya se ha verificado la posibilidad de ejecutar código arbitrario en el servidor.

Las versiones 2.x de Apache detectan de forma correcta la situación de error, por lo que no es posible que el atacante ejecute código en el servidor.

Esta vulnerabilidad ha sido reportada inicialmente por ISS, que ha facilitado un parche para el código fuente de Apache. No obstante, según informan desde el proyecto Apache el parche propuesto por ISS no soluciona la vulnerabilidad.

Se espera que en las próximas horas estén disponibles versiones actualizadas de Apache 1.3 y 2.0 que eliminen esta vulnerabilidad. Aprovechamos para recordar que muchos otros productos (IBM WebSphere, Oracle 9ias...) incluyen servidores web basados en Apache que son, igualmente, vulnerables a este problema.

Publicado por elmao8810 en 11:01 0 comentarios

jueves, 12 de junio de 2008

Zcodec: malware que modifica la configuración DNS del ordenador

Zcodec es un malware que utiliza un rootkit para ocultarse e iniciar un ataque pero no es lo único que puede hacer ya que puede variar la configuración DNS del ordenador y modificar las búsquedas en Internet además de instalar otros códigos maliciosos en nuestro ordenador.

Zcodec se oculta en un programa que supuestamente instala en el ordenador los codecs necesarios para reproducir una aplicación multimedia. El programa en realidad no instala ningún codecs sino que al hacer click en el archivo el malware Zcodec se instala en nuestro sistema.

El código malicioso instala un rootkit para que el usuario no pueda ver los archivos que se están ejecutando. De esta forma instala dos archivos ejecutables. Uno de ellos modifica la DNS del ordenador y de esta forma modifica los resultados obtenidos cuando se realiza una búsqueda en algún motor de búsqueda. El beneficio perseguido con esta acción es evidente, al modificar las búsquedas las dirige hacia sitios de pago por click o páginas que intentan robos de identidad.

Sin embargo la peligrosidad de este código maligno es mayor por el hecho de que instala un segundo archivo que instala un troyano diseñado para descargar otros códigos malignos. Este troyano llamado Ruins.MB es especialmente maligno por cuanto permite la instalación de programas de apuestas en linea.

Este tipo de ataques no son ninguna novedad pero en los últimos tiempos se están reproduciendo cada vez con mayor frecuencia.

Fuente: DiaroTi

Publicado por elmao8810 en 5:40 0 comentarios

martes, 10 de junio de 2008

firewall en hardware

En esta entrada se mostrara como se hiso la conexion entre los distintos dipositivos en nuestro salon , se conectaron 5 dipositivos distintos y se logro una conexion de tunel exitosa entre todos. Esta seria la configuracion para la comunicacion de los dipositivos de modo gateway a gateway donde se escogen los prtocolos que se van a usar en la comunicacion que son IPSec y L2TP define una llave precompartida y la identificacion de l dipositivo que esta ves se hiso con la opcion un nombre para esta unidad y se fenio un nombre "fuji"

Esta seria la configuracion para la comunicacion de los dipositivos de modo gateway a gateway donde se escogen los prtocolos que se van a usar en la comunicacion que son IPSec y L2TP define una llave precompartida y la identificacion de l dipositivo que esta ves se hiso con la opcion un nombre para esta unidad y se fenio un nombre "fuji"

Esta seria la configuracion de los tuneles que se van a usar en la comunicaion con los distintos dispositivos se definen los algoritmos de encriptacion la llave publica del dispositivo al que nos queremos conectar y el IDRED de la red privada del mismo y se define la misma llave precomparida que se definio anteriormente

Ya como se puede ver en la imgen anterior se establecieron varios tuneles con diferentes redes y diferentes dispositivos .y hasi ya podemos acceder alos recursos que hay dentro de las diferentes redes a las que nos conectamos y acceder a recursos conpartidos y diferentes servicos que se hallan publicado dentro de cualquier red desde cualquier red.

Conexion de un usuario remoto con VPN Firewall

Que es Firewall vpn

En esta entrada se mostrara una conexion de un usuario remoto a la red privada que se creo utilizando el Firewall VPN y un usuario remoto que se conetara a nuestra red.

aqui activaremos el protocolo que se va a utilizar y la llave precompartida, como se va a identificar el firewall que yo puse con una direccion ip y el rango de direcciones ip que se repartira a los usuarios que se conectaran remotamente.

aqui activaremos el protocolo que se va a utilizar y la llave precompartida, como se va a identificar el firewall que yo puse con una direccion ip y el rango de direcciones ip que se repartira a los usuarios que se conectaran remotamente.

luego se configurar la conexion remota para que el usuario remoto se pueda conectar a nuestra lan se escoge el protocolo que se va a usar el nombre de usuario y se le da la misma contraseña que se definio anteriormente.

por ultimo veremos la conexion establecida por el usuario a nuestra red LAN

por ultimo veremos la conexion establecida por el usuario a nuestra red LAN OfficeConect firewall VPN 3C0M

El VPN Firewall

El 3Com OfficeConnect VPN Firewall protege una red privada al impedir el acceso no autorizado a la red y bloquear los ataques de denegación de servicios (DoS), así como otros tipos de ataques. Diseñado para pequeñas empresas con múltiples ubicaciones y trabajadores remotos, el OfficeConnect VPN Firewall puede iniciar y terminar hasta 50 VPNs simultáneas tanto para comunicaciones 'ubicación a ubicación', como de 'usuario a ubicación'. Permite a hasta 253 usuarios compartir un acceso seguro a Internet mediante una única conexión de banda ancha.

Tiene varias herramientas adicionales que tambien pueden ser de mucha ayuda para la seguridad de nuestra red

El filtro de contenidos

El 3Com OfficeConnect Content Filter mejora el sistema integrado de filtrado en el OfficeConnect VPN Firewall mediante el redireccionamiento de las solicitudes de acceso a Internet a una base de datos con millones de URLs definidas en 40 categorías. Esta base de datos es objeto de un meticuloso mantenimiento, por lo que los administradores pueden ofrecer la más alta calidad de filtrado de contenidos al hacer simplemente clic sobre una categoría de contenidos.Traffic Shaping

Esta opcion sirve para darle priorida a algun tipo de trafico ya sea http o ftp o cualquier otro tipo de trafico , lo que hace es que le da un privilegio a este trafico y este sera enrutado antes que cualquier otro tipo de trafico.

Firewall

Esta opcion nos permite publicar servicios en la red externa y nos permitie definir el tipo de trafico que se va a dejar salir desde nuestra LAN.

VPN

esta opcion nos permite configurar conexiones remotas ya sea desde un usuario remoto o desde otra LAN utlizando acceso a usuario remoto o la opcion gateway a gateway . Nos deja utilizar vaios algoritmos de encritacion tales como IPSec ,L2TP O PPTP que se utilizarian segun la necesida de uestra red.

martes 3 de junio de 2008

Firewall 3C0M con funciones Proxy ,VPN y IPSec

En esta entrada se mostrara como fue la configuracion de el dispositivo 3com con el cual se hiso una practica en la clase de filtado de paginas , paquetes y demas opciones que veremos a continuacion.

Primero lo que hay que hacer es conectar nustro equipo al dispositivo para que nos asigne una direccion ip y asi podamos acceder a el y podamos configurarlo.

Luego de haver obtenido la direccion ip y saber la direccion ip del servidor DHCP que nos la asigno ingresamos a el por medio de un navegador ,recuerda que debes decirle que no use proxy para la coneccion a esa ip.

Al conectarse al dispositivo esta sera la pantalla de vienvenida donde nos pedira un password para poder ingresar el password por defecto es admin

Al conectarse al dispositivo esta sera la pantalla de vienvenida donde nos pedira un password para poder ingresar el password por defecto es adminahora pasaremos a la configuracion del dispositivo para que funcione segun lo deseado , lo que buscanos es que los clientes tengan acceso a internet a traves del dispositivo , publicar un servicio en un cliente del dispositivo , filtar paginas de chat y paginas porno.

primero vamos a la pestaña network setting para configurar todos los parametros de la red externa (LAN exterior)por la cual va a tener salida el dispositivo

le asignamos al dispositivo una direccion estatica dentro del rango de direcciones de la red externa (LAN externa) y le damos tambien los demas parametros gateway ,mascara, y DNS

le asignamos al dispositivo una direccion estatica dentro del rango de direcciones de la red externa (LAN externa) y le damos tambien los demas parametros gateway ,mascara, y DNSluego pasamos ala pestaña que dice LAN setting para configurar los parametros de nuestra LAN aqui

Se configura la direccion ip que va a tener el dispositivo y el rango de direcciones uqe va a repartir el sevidor DHCP

Se configura la direccion ip que va a tener el dispositivo y el rango de direcciones uqe va a repartir el sevidor DHCPy en la pestaña DHCPclient list veremos a todos los equipos que se allan conectado al dispositivo y allan resivido direcciones ip por medio del DHCP

ahora pasamos ala opcion Advance Networking para configurar la ruta que tomara el dspositivo para sali a intenet

primero se configura el nat que va a hacer el dispositivo a la salida a la red externa que es one-to-one que ya viene por defecto

ahora pasamos ala pestana de Static routes donde configuraremos las rutas estaticas para la comunicacon a la red externa ,se pone la descripcion de la red con la cual nos vamos a comunicar atraves del disposito ,las otras pestañas no las vamos a utlizar .

ahora pasamos ala pestana de Static routes donde configuraremos las rutas estaticas para la comunicacon a la red externa ,se pone la descripcion de la red con la cual nos vamos a comunicar atraves del disposito ,las otras pestañas no las vamos a utlizar .

ahora pasamos a la opcion Firewall para definir agunos parametros de la configuracion

En esta se define una DMZ (zona desmilitarisada) para publicar el servidor web y ftp ,aca lo que hacemos es decirle que todo lo que valla para la direccion 10.3.8.147 que es la ip externa del dispositivo por el puerto 80 lo redireccion a al ip 192.168.0.144 que es donde se publico el servidor.

En esta se define una DMZ (zona desmilitarisada) para publicar el servidor web y ftp ,aca lo que hacemos es decirle que todo lo que valla para la direccion 10.3.8.147 que es la ip externa del dispositivo por el puerto 80 lo redireccion a al ip 192.168.0.144 que es donde se publico el servidor.luego en la pestaña PCprivileges vamos a definir los privilegio que van a tener los clientes que estan conectados al dispositivo que esta ves solo seles dio permisos para que se conecte a sitios http ,https ,ftp y para que se conecten con el proxy

ahora en la pestaña avanzados vamos a permitir el ping desde la red externa habilitando la siguiente opcion

ahora en la pestaña avanzados vamos a permitir el ping desde la red externa habilitando la siguiente opcion ahora pasamos ala opcion Content filtering para hacer el filtro de las pagimas web habilitamos el content filtering y de damos la opcion allow unclassified or uknown sites (permitir los sitios sin definir o desconocidos)

ahora pasamos ala opcion Content filtering para hacer el filtro de las pagimas web habilitamos el content filtering y de damos la opcion allow unclassified or uknown sites (permitir los sitios sin definir o desconocidos)

ahora pasmos ala opcion allow/block list donde definiremos las paginas que vamos a bloquear

y ya el dispositvo deve funcionar como lo emos decedo nos debe dar salida a internet , debe publicar el servidor web interno , y nos debe hacer filtado de paginas web.

las otras opciones no as vamos a explicar puesto que hicimos uso de ellas pero tambien se debn estudiar puesto que si quisieramos hacer otro tipo de comunicacion se necesitaria la implemetacion de estas haci que es mejor estudiarlas y saber para que sirven

Publicado por elmao8810 en 5:27 0 comentarios

Keyscrambler, protección contra los keyloggers

Keyscrambler es una solución contra keyloggers (aplicaciones que se encargan de registrar todas las pulsaciones del teclado) que tiene como función cifrar ya sean contraseñas, datos bancarios, números de teléfono, direcciones, búsquedas, o cualquier otro texto que escribamos en un navegador de Internet.

Al escribir cualquier dato en un formulario Web, la aplicación se encargará de detectar los campos y cifrar todo el contenido que se introduzca, de tal manera que los datos se ingresan de forma segura y quedan al mergen del registro de los keyloggers.

Keyscrambler en su versión gratuita sólo ofrece protección en Internet Explorer, Firefox y Flock, pero cuenta con otras versiones comerciales más completas que son compatibles con diversos navegadores web, clientes de correo electrónico y servicios de mensajería instantánea.

Enlace | Keyscrambler

Publicado por elmao8810 en 5:09 0 comentarios

Seis vulnerabilidades corregidas en Firefox 2.0.0.13

Mozilla ha publicado Firefox 2.0.0.13, el cuál corrige al

menos 6 vulnerabilidades, dos de ellas críticas.

Una de las vulnerabilidades de impacto crítico, está

descripta en el aviso de seguridad MFSA 2008-14. La

actualización soluciona un fallo que permite la elevación de

privilegios y la ejecución arbitraria de código, a partir de

JavaScript. Afecta también a Thunderbird 2.0.0.12 y

anteriores y SeaMonkey 1.1.8 y anteriores.

El aviso de seguridad MFSA 2008-15, está relacionado con un

problema que hace que el navegador deje de responder, con

evidencias de corrupción de memoria, lo que podría ser

utilizado para la ejecución arbitraria de código. Afecta a

Firefox, Thunderbird y SeaMonkey.

Como moderada está catalogada una vulnerabilidad causada por

un problema en la interpretación del valor HTTP Referer, un

componente del protocolo HTTP que se encuentra en la cabecera

de la operación GET que es enviada por los navegadores al

servidor. El fallo puede ser utilizado para un ataque a

sitios web, y está descrito en el aviso de seguridad MFSA

2008-16.

Un problema relacionado con la autenticación SSL del

navegador y catalogado como de bajo impacto (MFSA 2008-17),

puede convertirse en un potencial riesgo para la privacidad

del usuario. Ésta vulnerabilidad, como la anterior, afecta a

Firefox (2.0.0.12 y anteriores) y SeaMonkey (1.1.18 y

anteriores).

De impacto alto es la vulnerabilidad descripta en MFSA 2008-

18. La versión 2.0.0.13 de Firefox corrige un problema con

Java, que permite la apertura de puertos arbitrarios en el

equipo del usuario, lo que habilita conexiones no deseadas a

través de LiveConnect. Afecta también a SeaMonkey.

Por último, el aviso MFSA 2008-19, también de impacto alto,

describe una vulnerabilidad con XUL (eXtensible User-

Interface Language), que permite crear ventanas emergentes

que cubran elementos activos de una página web (por ejemplo

una ventana que pida usuario y contraseña). Eso facilita

acciones de spoofing y phishing.

XUL es un lenguaje desarrollado por Mozilla y Netscape a

partir de una serie de marcadores XML que permiten el

intercambio de datos de la interfase de usuario. Son

afectados Firefox y SeaMonkey.

Firefox 2.0.0.13 que corrige estas vulnerabilidades, está

disponible para descarga manual, o a través de la

actualización automática (se requieren privilegios

administrativos).

* Última versión NO vulnerable:

- Firefox 2.0.0.13

* Descarga de Firefox 2.0.0.13 en español:

http://www.mozilla-europe.org/es/products/firefox/

* Referencias:

MFSA 2008-14 JavaScript privilege escalation and arbitrary code execution

http://www.mozilla.org/security/announce/2008/mfsa2008-14.html

MFSA 2008-15 Crashes with evidence of memory corruption (rv:1.8.1.13)

http://www.mozilla.org/security/announce/2008/mfsa2008-15.html

MFSA 2008-16 HTTP Referrer spoofing with malformed URLs

http://www.mozilla.org/security/announce/2008/mfsa2008-16.html

MFSA 2008-17 Privacy issue with SSL Client Authentication

http://www.mozilla.org/security/announce/2008/mfsa2008-17.html

MFSA 2008-18 Java socket connection to any local port via LiveConnect

http://www.mozilla.org/security/announce/2008/mfsa2008-18.html

MFSA 2008-19 XUL popup spoofing variant (cross-tab popups)

http://www.mozilla.org/security/announce/2008/mfsa2008-19.html

* Más información:

Known Vulnerabilities in Mozilla Products

http://www.mozilla.org/projects/security/known-vulnerabilities.html

Mozilla.org Security Center

http://www.mozilla.org/security/

Fuente: http://www.vsantivirus.com/firefox-2-0-0-13.htm

Publicado por elmao8810 en 4:48 0 comentarios

lunes, 9 de junio de 2008

Vulnerabilidades en Servidores http Apache afectan a Sun Solaris 8, 9 y 10

Sun ha reconocido dos problemas en el servidor HTTP Apache que podrían permitir a un atacante realizar ataques de cross site scripting o provocar una denegación de servicio:

Los dos problemas anunciados son:

* El primer error se debe a un fallo en el módulo mod_status del servidor HTTP Apache. En sitios donde la página de estado del servidor es públicamente accesible y la opción ExtendedStatus está activada, un atacante puede aprovechar este fallo para realizar un ataque de cross-site scripting.

* La segunda vulnerabilidad se debe a un error en el módulo mod_cache. Un atacante que aprovechara este fallo en sitios donde la cache estuviera activada, podría conseguir que los procesos hijos de Apache dejaran de funcionar. Esto resultaría en una denegación de servicio si se estuviera utilizando un módulo multiproceso basado en threads.

Según versión y plataforma, las actualizaciones están disponibles desde:

Para SPARC:

Solaris 8 instalar 116973-06 o posterior desde:

http://sunsolve.sun.com/search/document.do?assetkey=urn:cds:docid:1-21-116973-06-1

Solaris 9 instalar 113146-09 o posterior desde:

http://sunsolve.sun.com/search/document.do?assetkey=urn:cds:docid:1-21-113146-09-1

Solaris 10 instalar 120543-10 o posterior desde:

http://sunsolve.sun.com/search/document.do?assetkey=urn:cds:docid:1-21-120543-10-1

y 122911-08 o posterior desde:

http://sunsolve.sun.com/search/document.do?assetkey=urn:cds:docid:1-21-122911-08-1

Solaris 8 instalar 116974-06 o posterior desde:

http://sunsolve.sun.com/search/document.do?assetkey=urn:cds:docid:1-21-116974-06-1

Solaris 9 instalar 114145-08 o posterior desde:

http://sunsolve.sun.com/search/document.do?assetkey=urn:cds:docid:1-21-114145-08-1

Solaris 10 instalar 120544-1 o posterior desde:

http://sunsolve.sun.com/search/document.do?assetkey=urn:cds:docid:1-21-120544-10-1

y 122912-08 o posterior desde:

http://sunsolve.sun.com/search/document.do?assetkey=urn:cds:docid:1-21-122912-08-1

fuente:http://www.hispasec.com

Publicado por elmao8810 en 5:14 0 comentarios

Apache 2.0.51 corrige cinco vulnerabilidades

Las vulnerabilidades solucionadas fueron las siguientes:

- Un error en la validación de entrada al procesar direcciones IPv6 que podría ser aprovechado para provocar un ataque DoS (Denegación de Servicios).

- Un desbordamiento de buffer al procesar archivos de configuración, que podría ser aprovechado con un archivo .htaccess, y que permitiría a un atacante escalar privilegios en el sistema.

- Una vulnerabilidad en el módulo "mov_dav", que posibilita un ataque DoS en el servicio httpd al recibir una secuencia de peticiones LOCK especialmente diseñada para ello.

- Dos vulnerabilidades en "mod_ssl" que permiten realizar ataques DoS de forma remota.

Más información sobre las vulnerabilidades corregidas y la disponibilidad de la nueva versión de Apache en

http://www.apache.org/dist/httpd/Announcement2.html

Publicado por elmao8810 en 5:08 0 comentarios

Microsoft advierte sobre amenaza provocada por Safari

Microsoft ha publicado una alerta de seguridad, con respecto a los reportes de una seria amenaza que permite la ejecución remota de código en todas las versiones de Windows XP y Windows Vista, cuando en esos sistemas, está instalado el navegador Safari de Apple. El problema se produce porque Safari no advertirá a los usuarios antes de descargar archivos desde Internet.

La ubicación por defecto para los archivos descargados con la versión para Windows de Safari, es el escritorio del usuario actual. De ese modo, una página maliciosa podría dejar en el escritorio cualquier archivo, sin que el usuario se percate de ello.

Además, si se utiliza cualquier icono similar a los existentes, se podría confundir fácilmente a la víctima. De este modo, las posibilidades de hacer clic en uno de esos archivos, y ejecutando de ese modo un código malicioso, es muy grande.

Lo que preocupa a los analistas de seguridad, es la respuesta de Apple a este problema reportado ya hace un tiempo. Ellos consideran que no se trata de una vulnerabilidad, y que la aparición de una ventana de diálogo que por lo menos advierta al usuario que se va a descargar un archivo, pidiendo confirmación y dando la posibilidad de seleccionar la carpeta de destino, no es más que una opción, y no una obligación.

Este tema ha despertado importantes debates en la red. La postura de Apple, se da de narices con cualquier lógica que ponga la seguridad como prioridad, dejando a los usuarios en una situación muy crítica.

La alerta de seguridad de Microsoft, no describe específicamente la vulnerabilidad, sino que simplemente menciona una “mezcla de amenazas” para los usuarios de Windows que instalan Safari en sus equipos.

La recomendación de Microsoft es restringir el uso de Safari como navegador Web, hasta que una actualización esté disponible. Este punto, evidentemente, no depende de Microsoft.

Aquellos que aún a pesar de la advertencia prefieran seguir usando Safari, al menos deberían tomar la precaución de cambiar la ubicación por defecto para las descargas desde Internet. Especificar un lugar diferente al escritorio de Windows, al menos puede evitar hacer clic por error en un icono del escritorio, que no es lo que el usuario supone.

Esta opción está en el menú “Edit”, “Preferences”. Donde dice “Save Downloaded Files to:”, seleccione una carpeta diferente para la descarga.

Referencias:

Microsoft Security Advisory (953818)

Blended Threat from Combined Attack Using Apple’s Safari on the Windows Platform

http://www.microsoft.com/technet/security/advisory/953818.mspx

Safari Security Questioned; SBW Encourages Action

http://tinyurl.com/6k73hf

Safari pwns Internet Explorer

http://aviv.raffon.net/2008/05/31/SafariPwnsInternetExplorer.aspx

Safari Carpet Bomb

http://www.oreillynet.com/onlamp/blog/2008/05/safari_carpet_bomb.html

Microsoft Security advisory for Safari and Windows

http://isc.sans.org/diary.html?storyid=4495

Publicado por elmao8810 en 4:57 0 comentarios

jueves, 5 de junio de 2008

campus party bogota,colombia 2008

el gran campus party de el 23 al 29 de junio en bogota colombia (corferias)

Cada vez falta menos para que Campus Party se haga realidad. El evento ya está en marcha y todo el equipo de colaboradores está creando el ambiente perfecto para que los campuseros de este país disfruten de la gran fiesta tecnológica.

Durante siete días los colombianos podrán tener ante sus ojos a personajes de talla mundial y deleitarse con las mejores exposiciones, concursos y esa relación especial que se da cuando 2.000 almas convergen en un espacio físico y virtual por el mismo objetivo. Algo que sólo se presenta en Campus.

Software libre, Desarrolladores, CampusBlog, CampusCrea, CampusBot, Simulación, Astronomía y Juegos están listos para que se llene cada pabellón de Corferias con personas interesadas en el futuro, el entretenimiento y el conocimiento que ofrece cada una de las áreas temáticas.

No te quedes por fuera de la red que se creará en Bogotá. Prepárate para que personajes como Jon ‘Maddog’ Hall o Teemu Leinonen le den un vuelco a tu mente. Inscríbete y espera a que el sueño se haga realidad.

Campus Party es reconocida como el mayor evento de entretenimiento electrónico en red del mundo. Un encuentro anual realizado desde 1997, reúne durante siete días a miles de participantes con sus computadores procedentes de toda España y de otras naciones, con el fin de compartir inquietudes, intercambiar experiencias y realizar todo tipo de actividades relacionadas con el computador, las comunicaciones y las nuevas tecnologías.

Publicado por elmao8810 en 8:57 0 comentarios

miércoles, 4 de junio de 2008

Configuracion IPSec en Windows

en esta entrada vamos aver como es la configuracion de ipsec en windows

lo primero es abrir una consola de administracion y lo hacemos de la siguiente forma.Damos clic en "inicio", "ejecutar", copiamos mmc y damos enter esto es para que nos aparezca una consola de administracion.

Después de haber dado enter nos aparecerá la siguiente ventana en esta ventana damos clic en en "archivo" y en "agregar o quitar complemento".

Luego nos saldrá la siguiente pestaña en el cual escogeremos que consola de administracion queremos.le damos click en agregar

Despues de terminar lo anterior nos apareceran las opciones de configuracion de ipsec. Ya con esto empezaremos a configurar politicas de ipsec.

-primero damos clic derecho en "directivas de seguridad" (ip security policy management) y le damos clic en "crear directiva de seguridad ip".

Nos aparecera un asistente de configuracion

Nos saldra una un recuadro donde debemos ingresar el nombre y la descripcion de la nueva directiva luego damos clic en "siguiente".

Luego nos saldra el siguiente cuadro el cual nos esta dice si queremos activar la regla de respuesta predeterminada, esto es para que los equipos remotos cundo soliciten seguridad se le responda y se le solicite seguridad en la comunicacion.

-Damos clic en siguiente y nos aparecera que ya hemos terminado la de crear la directiva:-Le damos clic en finalizar.

Luego de que le dimos clic en agregar nos aparecerá un recuadro en el cual le colocaremos el nombre ala regla de filtrado y tambien desactivamos el asistente (use add Wizard) luego de colocar el nombre le damos cilc en edit.

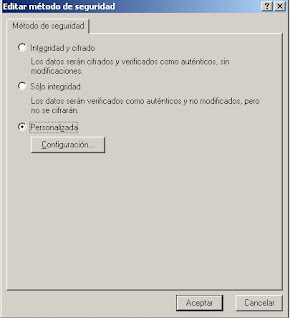

20. Luego pasamos a la pestaña metodos de autenticacion y le damos clic en agregar.

-Luego de darle cilc en agregar nos aparecera una ventana en la cual escogeremos la ultima opcion y colocaremos la llave precompartida.

Ya para terminar le damos clic derecho sobre la politica y damos clic en asignar.

Publicado por elmao8810 en 8:10 0 comentarios

martes, 3 de junio de 2008

noticias informaticas para hoy

Banco de nueva york perdio datos personales de 4.5 millones de clientes

Las mega-pérdidas de datos empiezan a ser tan habituales que amenazan con dejar de ser noticia.

Ahora es el Bank of New York Mellon Corp el que ha reconocido la desaparición hace más de tres meses de una caja de cintas sin cifrar conteniendo los datos personales de cuatro millones y medio de clientes.

La pérdida se produjo cuando la caja era llevada en una furgoneta a las instalaciones de la firma de almacenamiento "off-line" Archive America. Otras cajas similares, que viajaban junto a la desaparecida, llegaron sin embargo con normalidad a su destino.

El cifrado, inexistente; la notificación, tardía; las explicaciones, escasas; la perplejidad, absoluta. Todos ellos empiezan a ser factores sospechosamente comunes a este tipo de incidentes...

Fuente:

http://www.kriptopolis.org/banco-pierde-datos-millones-clientes

http://www.computerworld.com/action/article.do?command=viewArticleBasic&articleId=9091318

Etiquetas: fuga información 0 comentarios Vínculos a esta entrada

Operación sabotaje al P2P

en 6/01/2008 07:46:00 PM Publicado por www.segu-info.com.ar

Una agencia explica cómo satura las redes de intercambio para evitar las descargas.

Una película comercial puede registrar un millón de descargas desde redes informáticas durante los seis meses que siguen a su estreno, según cálculos de una agencia privada francesa de lucha contra la piratería informática y la protección de los derechos de autor. Sin embargo, esa misma producción pudo haber sufrido unos cinco millones de tentativas de descarga en ese mismo lapso, según la directora de CoPeerRight Agency en España, Romira González.

Las cifras se corresponden solamente con los registros de obras que la empresa francesa somete a seguimiento por contrato con sus realizadores o productores, aclaró González, que asiste en esta ciudad caribeña a un encuentro convocado por la Red Iberoamericana de Protección de Datos (RIPD). Durante el encuentro la experta explicó que el fracaso de los millones de usuarios que intentaron la descarga se deriva de las intervenciones informáticas de su agencia, creada en el 2003 en Francia y que desde el 2004 ha abierto sucursales en Canadá, España, Italia y México.

Esta organización, según su propia autodenominación, interviene contra la piratería tanto en Internet, como en las llamadas P2P, que es una red informática entre iguales o de par a par, sin clientes y servidores fijos, y que, en general, sirven para compartir ficheros de vídeo, audio y otros materiales en formato digital.

La saturación para evitar la descarga

"Una obra (musical o cinematográfica) llega a la red y en los segundos siguientes ya hay 10.000 personas tratando de descargarla ilegalmente", advirtió González, quien observó que es en ese momento en el que CoPeerRight Agency inicia una de sus tareas, mediante un conjunto de programas informáticos. La experta señaló que esas 10.000 personas reciben de inmediato mensajes en los que se les notifica que realizan una acción ilegal y que, por tanto, deben abstenerse de continuar con la descarga.

Las actividades de esta empresa comienzan con la investigación y realización de búsquedas con un motor propio que les permite, mediante palabras clave, "recuperar y descargar automáticamente el fichero", explicó la experta. "Luego hay que verificarlo (el fichero) y también identificar al primer difusor, es decir, a la primera persona que ha puesto la obra en la Red", dijo, e indicó que la tarea continúa con la difusión de ficheros legales, a modo de señuelo, con el tráiler de la obra o imágenes inéditas, y que el usuario descarga. Después se pasa a la identificación de todos los usuarios que han ingresado con fines de descarga, caso en el que reciben el mensaje de advertencia.

La intervención también incluye la "saturación de las líneas de espera", con el envío por la agencia de miles de búsquedas que tienen como efecto retrasar la descarga, lo mismo que de "partes corruptas", que en realidad son "bytes inofensivos". Estas partes "no coinciden con el fichero que se está pirateando, pero el software piensa que si y lo trata de unir a la película o a la música y, como no puede, también retrasa la descarga y obliga a buscar una nueva en otra parte", continuó González.

La responsable española de la agencia dijo que su intervención incluye además una vigilancia de las páginas que cuelgan los enlaces para las descargas y, también, de sitios que permiten ver cine de manera directa, sin necesidad de bajar un programa informático, para efectos de bloqueo por las webmaster que los alojan.

Fuente: http://www.elpais.com/articulo/internet/Operacion/sabotaje/P2P/elpeputec/20080530elpepunet_3/Tes

Publicado por elmao8810 en 5:50 0 comentarios